挖矿家族

又双叒叕

变种了!!!

近日,我们收到多家医疗机构反馈:医院核心服务器突然集中出现大量蓝屏,卡顿,突然自动重启,死机等状况。友德提醒,这可能是因为你的系统被病毒入侵了。

病毒名称:WannaMine4.0

病毒性质:挖矿蠕虫

影响范围:国内已有多家医疗机构受感染,未来可能影响多行业用户

危害等级:高危

传播方式:传播机制与WannaCry勒索病毒一致,可在局域网内,通过SMB快速横向扩散。

此病毒变种,是基于WannaMine3.0改造,又加入了一些新的免杀技术。

由于近日短时间有多家医疗机构感染,传播速度快,未来感染面很可能与原始变种WannaMine1.0、WannaMine2.0和WannaMine3.0一样大。建议广大用户做好安全防护措施,不要让自己成为WannaMine4.0的新矿工。

所谓的“WannaMine”挖矿家族最早活跃于2017年9月,之前的WannaMine使用“永恒之蓝”漏洞攻击武器与“Mimikatz”凭证窃取工具来攻击服务器,并植入挖矿木马。

在此次攻击中,WannaMine4.0执行的功能基本和上个版本相同,即在服务器中植入挖矿木马,并对外网中的多个服务端等进行扫描,执行爆破或漏洞攻击,以扩大自身的规模,形成更加庞大的挖矿僵尸网络。涉及的病毒模块多,感染面广,关系复杂。

病毒描述

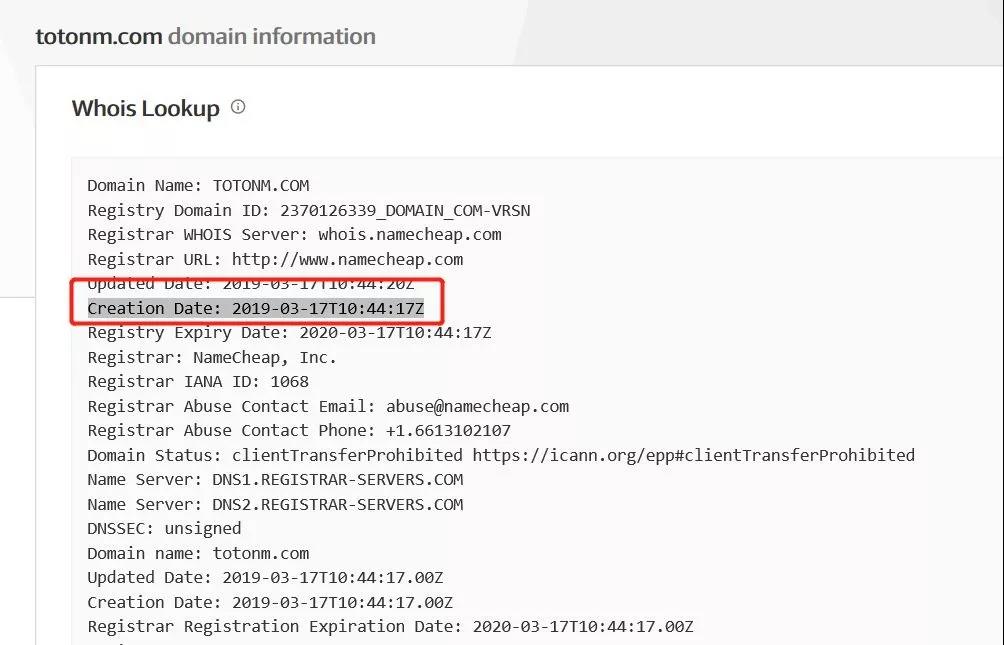

通过对捕获的样本进行分析,发现其接入站点已变更为totonm.com。经查验,这是一个2019年3月17日刚申请注册的域名。

病毒编译时间为2019年3月18日,也就是说17号注册域名,18号编译好病毒样本,并开始传播病毒

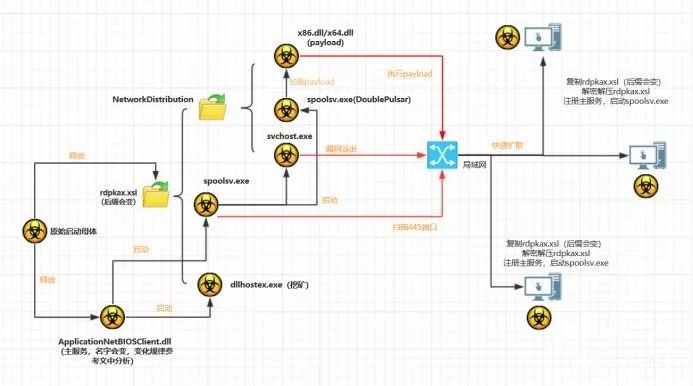

此次攻击,沿用了WannaMine3.0的精心设计,涉及的病毒模块多,感染面广,关系复杂。

所不同的是,原始“压缩包”已经变为rdpkax.xsl,其含有所需要的所有攻击组件。此变种与之前3.0版本一样,同样做了免杀。rdpkax.xsl是一个特殊的数据包,只能病毒本身自行解密分离出各个组件,其组件包含“永恒之蓝”漏洞攻击工具集(svchost.exe、spoolsv.exe、x86.dll/x64.dll等)。

该变种的病毒文件,释放在下列文件目录中:

C:\Windows\System32\rdpkax.xsl

C:\Windows\System32\dllhostex.exe

C:\Windows\System32\ApplicationNetBIOSClient.dll

C:\Windows\SysWOW64\ApplicationNetBIOSClient.dll

C:\Windows\SysWOW64\dllhostex.exe

C:\Windows\NetworkDistribution

其攻击顺序为:

1.主服务为ApplicationNetBIOSClient(随机组合生成),对应动态库为ApplicationNetBIOSClient.dll(由系统进程svchost.exe加载),每次都进行开机启动,启动后加载spoolsv.exe。

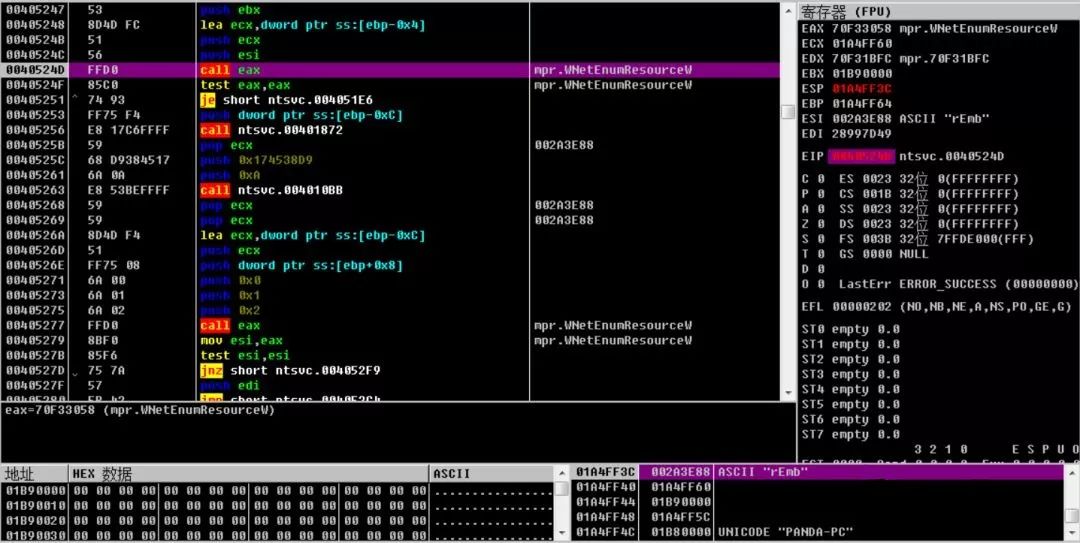

2.spoolsv.exe对局域网进行445端口扫描,确定可攻击的内网主机。同时启动漏洞攻击程序svchost.exe和spoolsv.exe(另一个病毒文件)。

3.svchost.exe执行“永恒之蓝”漏洞溢出攻击(目的IP由第2步确认),成功后spoolsv.exe(NSA黑客工具包DoublePulsar后门)安装后门,加载payload(x86.dll/x64.dll)。

4.payload(x86.dll/x64.dll)执行后,负责将rdpkax.xsl从本地复制到目的IP主机,注册ApplicationNetBIOSClient主服务,再解密文件,启动spoolsv执行攻击(每感染一台,都重复步骤1、2、3、4)。

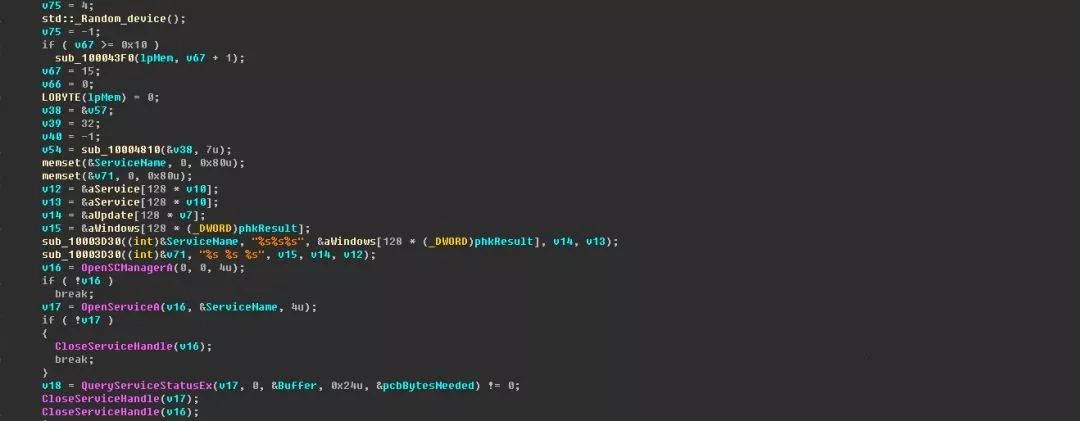

WannaMine4.0与早期版本相比,最强特征是加了组合变形与免杀。

组合变形表现为主服务模块由下列字符串随机组合生成:

其中字符串列表1为:

Windows、Microsoft、Network、Remote、Function、Secure、Application

字符串列表2为:

Update、Time、NetBIOS、RPC、Protocol、SSDP、UPnP

字符串列表3为:

Service、Host、Client、Event、Manager、Helper、System

生成的加密数据包名后缀列表为:

xml、log、dat、xsl、ini、tlb、msc

比如前面举例的主服务模块 ApplicationNetBIOSClient由字符串1 Application + 字符串2 NetBIOS + 字符串3 Client 生成。动态库而随着主服务模块变化而变化。

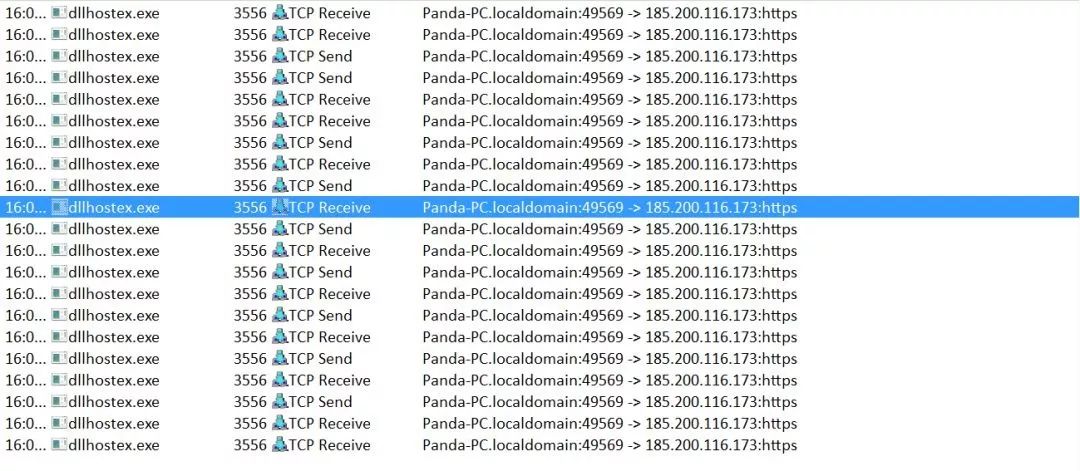

WannaMine4.0与早期WannaMine家族一样,瞄准了大规模的集体挖矿(利用了“永恒之蓝”漏洞的便利,迅速使之在局域网内迅猛传播),挖矿主体病毒文件为dllhostex.exe。也正是因为利用了“永恒之蓝”漏洞攻击,除了中招主机业务卡顿之外,还有可能造成蓝屏,极大威胁用户业务安全。

其挖矿程序连接矿池为cake.pilutce.com:443。

获取到相应的数据包,如下所示:

病毒防御

1、及时给电脑打补丁,修复漏洞,打上“永恒之蓝”漏洞补丁,请到微软官网,下载对应的漏洞补丁。

补丁下载地址为:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限,比如445等网络共享端口。

5、如果已经感染,请向我们求助。

做医疗系统行业,我们是专业的

内蒙古友德信息技术有限公司是一家专注于智慧医疗创新的软件公司,以服务全民健康为公司的终极使命。

公司的主要业务包括医疗行业信息化应用软件开发、计算机信息系统集成、信息技术服务、互联网+医疗运营服务、物联网应用等,拥有多项自主知识产权的软件产品和实用新型专利。

友德提醒您:系统问题及早排查,加强防护工作,避免出现重大损失。